スマホで写真を撮りまくる系エンジニアの森下です。今回は「Open Source Summit North America 2023」に現地参加してきましたので、本イベントの参加レポートをお届けしようと思います。

気づいたら現地で写真を1000枚以上撮っていましたので本記事で厳選画像をお届けしようと思います。おそらくこれを見れば現地に行った気分になれると思いますので参加できなかった皆様は是非お楽しみください。

Open Source Summit North America 2023 とは

2023年5月10日から12日の3日間で開催されたLinux Foundation主催のイベントです。名前のとおりオープンソースに関するカンファレンスとなっています。

LinuxConやOSPOConなど15のカンファレンスが開催されるイベントとなっており、オープンソースに関するさまざまなトピックがカバーされています。

またリアルとオンラインのハイブリッド開催となっており、今回私は現地参加をしてきました。

イベントレポートによると、参加者は合計で3627名、そのうち1351名が現地参加だそうです。約半数が現地参加だったのは驚きでした。

開催場所について

今回Open Source Summitが開催されたのはバンクーバー(カナダ)でした。5月のバンクーバーは日本の3月頃の気温で、涼しくも多少寒いという感じでした。ただ街中には桜の木が結構あり、ギリギリ咲いていました。

またイベントの会場となったVancouver Convention Centreは、海沿いにある大変眺めの良い場所でした。

会場の雰囲気

それでは会場の雰囲気をお届けします。

まず受付はこんな感じです。

受付を済ませたら各会場に入ることができます。

以下がキーノート会場の入口付近です。キーノート開始30分前くらいのタイミングです。朝一なのでさほど混雑していませんが、それでも数百人程度いた印象です。

また会場では参加者向けの軽食が用意されています。おやつタイムもありました。これが毎日の楽しみでした。美味でございました。

ベーグル

クロワッサン

フルーツ&ヨーグルト&ゆで卵

グラノーラ

コーヒーは常時飲み放題です。

クッキーなど

ポップコーン

だいぶお腹一杯になりましたね。

食べ物以外についてですが、会場では缶バッジなどのアイテムも配布されていました。

また二日目については「パピーパウルーザ」がありました。ワンちゃんとのふれあいタイムです。調べたところカナダでは「パウルーザ」という人気のドッグフェスティバルがあるようです。これにちなんだアクティビティなのでしょう。ちなみにパピーというくらいなので子犬かと思ったのですが、ワンちゃんはとても大きなレトリバーでした。可愛かったです。

スポンサーブース

Open Source Summitには数々のテクノロジー企業がスポンサーをしています。このようなスポンサーボードが会場の各所に配置されています。

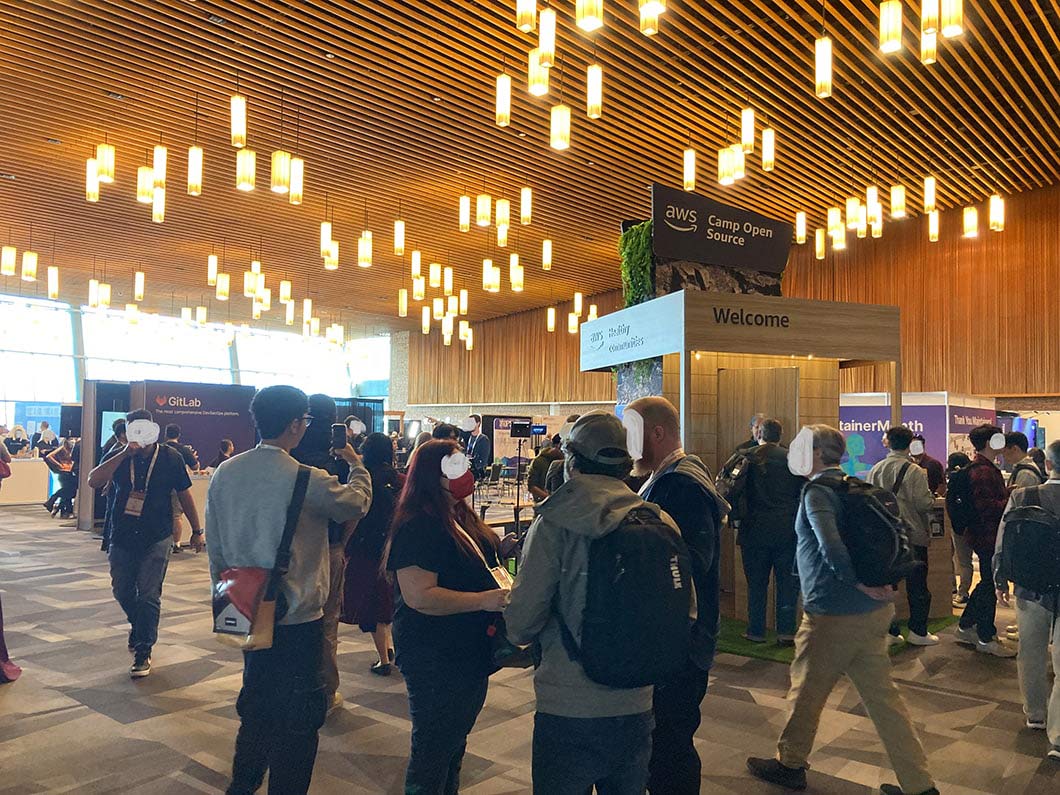

キーノート会場の隣にはスポンサーブースが儲けられており、各社がさまざまな出展をしていました。

スポンサーブースは休憩場所のような役割も担っていました。空いた時間に参加者が立ち寄るような空間になっていました。

ボードがいくつかありました。これは仕事探しをしている人/人材探しをしている人が投稿するボードです。

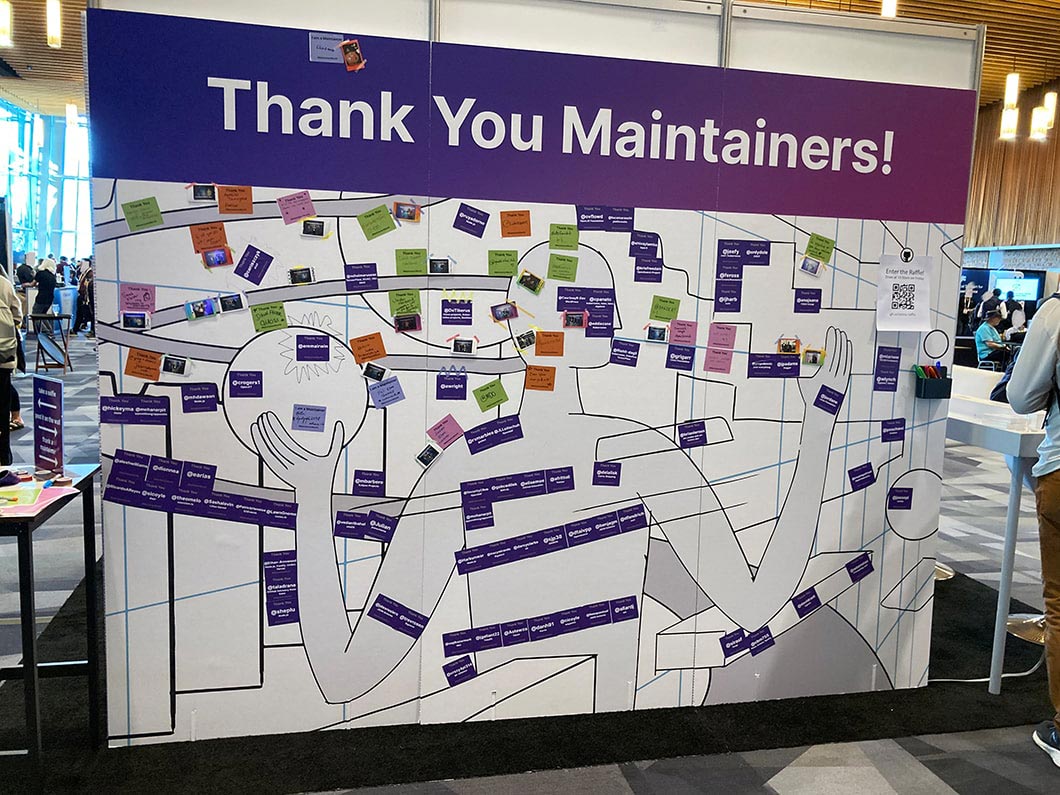

OSSメンテナーへの感謝を投稿するボードもありました。OSS関連のイベントならではです。

キーノート

それではここから内容に入っていこうと思います。本記事ではキーノートに焦点をあててレポートしていこうと思います。

キーノート会場はこのような感じです。冷房が効いているのか、少し寒かったです。ただ半袖の参加者もいらっしゃいました。私はダウンを着ていたのですが…。

キーノートでは、Linux FoundationやOSSコミュニティの方、スポンサー企業の方はもちろん、カナダの州の方などが登壇されていました。

トピックとしては、OSS共通の話題としてOSSセキュリティの話は数多く取り上げられていました。

またLinux Foundation関連の最新情報や、OSSコミュニティの紹介、組織の取り組み紹介なども幅広くおこなわれていました。

今回はこの中からいくつかピックアップして紹介しようと思います。

Welcome & Opening Remarks - Jim Zemlin, Executive Director, The Linux Foundation

初日のキーノート一発目はLinux FoundationのエグゼクティブディレクターであるJimさんの講演でした。新たなリリース情報などLinux FoundationおよびOSS関連のアナウンスメントを中心に紹介されていました。またSBOMについてはSPDX 3.0のリリースについて言及していました。

講演要旨

- Open 3D FoundationがOpen 3D Engineをリリース。

- Linux Foundation Europeが新たなアドバイザリーボードを発表。20のEU域内の組織で構成。

- CD FoundationがFourth Annual State of Continuous Delivery Reportをリリース。

- Open JS Foundation にMetaがゴールドメンバーで加入。

-

SPDX 3.0 リリース候補を発表。

- SBOMはサイバーセキュリティの改善を助ける重要な要素。

- プロダクションで何のソフトウェアが動いているか理解するのを容易にしてくれる。

- 問題が起きたときの特定と修正が早急にできる。

- OpenSSF、omkar arasanam氏がGMに。

- Linux FoundationがState of Tech Talent Reportをリリース。

The Thirst for Open Source Will Never be Quenched - Dr. Angel Diaz, VP, Technology Capabilities & Innovation, Discover Financial Services

スポンサーであるDiscoverの講演もありました。金融サービス企業におけるオープンソースの原理を活用したDXアプローチについての紹介です。自社のエンジニア組織をアピールし採用につなげようとするキーノートであった印象でした。

講演要旨

- Discoverは金融サービスを提供している。自社のDXアプローチではOSSの原理をもとにした方式をとっている(Inner SourceコミュニティをGitHub上に構成など)。

- 自らテクノロジーに取り組んでいて、technology.discover.comで自社の技術情報などを公開している。

- FINOSが開催するAccessibility Awareness Day Hackathonをスポンサーしている。

- オープンソースの原理はDXの基盤になりうる。

- Discoverの人々は技術に取り組んでおりコミュニティに謙虚。なので一緒に働いてほしい&アクセシビリティハッカソンに参加してほしい。

New Tools for Securing Open Source - Tracy Ragan, CEO & Co-founder, DeployHub

DeployHubのCEOによる講演です。OSSとセキュリティの現状を紹介するセッションでした。CI/CDと関連する複数のOSSセキュリティ支援ツールに関して紹介していました。

講演要旨

- 直近のマリシャスパッケージの増加率は742%。

- セキュリティをビジネスリスクとみなす取締役会の割合は全体の88%。

- アプリケーションのセキュリティに対する「ログ」の可視化を強化したい企業は65%から80%。

- SLSA(サルサ):ビルドプロセスのセキュリティレベル

- Pyrsia(パルシア):分散型パッケージネットワーク。JFrogからCD Foundationに持ち込まれたもの。

- ScoreCard badge:リポジトリのセキュリティ度合いを示すバッジ。GitHub Actionsに組み込める。

- Ortelius:パイプラインのログ、SBOM、インベントリを収集。組織のセキュリティプロファイルを生成。CD Foundationでの育成プロジェクト。

All Aboard the Automation Train - Eric Brewer, Vice President of Infrastructure & Fellow, Google

Googleによる講演です。OSSセキュリティにおけるCurationと自動化の重要性を説明するセッションでした。業界をリードするGoogleの考えとAutomation Trainについて解説されていました。

講演要旨

- セキュリティとSBOMのレギュレーションは沢山の地域で始まっている。

- OSSセキュリティにはCurationレイヤーが必要。OSS修正など保証を提供するレイヤーがCurator。

- Curationには自動化が必要。自動化はOSSセキュリティの唯一の道。

- 他人のパッケージをビルドしたりテストしたりするのは簡単ではない。ビルドやテストが自動化されていれば、Readmeを見る必要がない/透明性が高まるなどメリットが多数。自動化されていればpull requestを送るときにテストを通した状態のものを出せる。

- 幸いなことに政府や企業がOSSセキュリティの問題に気付いてファンディングなどを始めている。

- どこかの誰かのラップトップでビルドされたものを私は使いたくない。

-

Automation Train

- Automation builds:ビルド時の自動化(例:SLSA generator fo GitHub Actions)

- Automation testing:テスト時の自動化(例:OSS-Fuzz、Scorecard Actions、OSV-Scanner、Go vulncheck)

- Automation publishing:公開時の自動化(例:PyPI Trusted Publishing、その他言語)

Open to Innovation - John Jordan, Executive Director, BC Digital Trust Service, Province of British Columbia

ブリティッシュコロンビア州(バンクーバーなどがある州)における取り組みを紹介するセッションもありました。州で開発したソフトウェアをOSS化するなどしているようでした。

講演要旨

- ブリティッシュコロンビア州がどのようにオープンになるかについて議論している。

- 州のチーム、ポリシーについては、可能な限りオープンで(Apache-2.0で)開発している。またOSSのツールも多数使っている。

- 現在1500のリポジトリ、200のチーム、1400の人々が働いている。

Building Bridges: The Power of Community in Open Source Container Runtime Tools - Phil Estes, Principal Engineer, Amazon Web Services (AWS)

AWSにおけるOSSの取り組みなどを紹介するセッションもありました。講演者自身の経歴を交えながらコンテナ業界の歩みなども紹介していました。

講演要旨

- 自分がDockerにコントリビュート(PR)したのは2014年。コンテナのコミュニティはたくさんできてきた。コミュニティの力でここまで来ている。

- 2年前にAWSにjoin。container.dに投資していたこともあり参加した。AWSはいろいろなOSSコミュニティにコントリビュートしている。

- OSSセキュリティに対しても投資している。ポリシー言語CedarとSDKを公開した。またファジングフレームワークSnapchangeを公開した。

- OSSプロジェクトへのファンディングも実施している。

The Work’s Never Done: Open Source Software and Risk Management - Vincent Danen, Vice President of Product Security, Red Hat

Red HatからもOSSセキュリティについてのセッションがありました。自社の取り組みなども交えて、リスク管理についての考え方などについて言及していました。

講演要旨

- OSSのセキュリティについては米国、EU、カナダでさえ言及している。※カナダ:Security considerations when using open source software (ITSAP.10.059)

- 脆弱性はOSSに限ったことではなくソフトウェア全般に言える。

- Red Hatでは脆弱性を評価する。クリティカルな脆弱性を早急に修正している。

- Red Hatの顧客であるかどうかに関係なく、我々のセキュリティデータを参照できるようにすることがゴール。

- リスクの管理とイノベーションはバランスを取ることが大切。

以上です

キーノートは全体を通して「SBOM」「OSSセキュリティ」などの言葉が多数出てきました。これらのトピックは注目度の高さがうかがえます。またイベント全体として見てもスポンサー企業多数であり、オープンソースそのものの注目度が高いなと感じました。

時間とお金がないとなかなか現地に参加するのは難しいですが、機会があれば参加してみてはいかがでしょうか。

おまけ

バンクーバーは昼間がとても長くてびっくりしました。驚愕画像をお届けして本記事を終わろうと思います。

19時のバンクーバー

21時のバンクーバー

仕事しないと不安になるレベルで夜が明るかったです。ちなみに朝は日本と同じようなタイミングで明るくなります。いろいろな意味で時差ボケになりました。

雑誌の執筆やインタビューの依頼をお受けしております。ご希望の方はお問い合わせからご連絡ください。