DX推進の妨げとなるサイロ化したシステム運用の解決策とは

~求められるハイブリッドクラウドやマルチクラウド環境の運用~

更新日:2022年7月15日

クラウドプロビジョニング・セキュリティ

~運用のセルフサービスに向けて~

03

クラウドのプロビジョニングを実現し、セルフサービス化を推進。動的な機密情報管理でセキュリティを強化し、DX推進を支援するHashiCorp社製品について紹介されました。

株式会社日立ソリューションズ

運用管理システム本部 運用管理事業企画部

主任 武藏 一弘

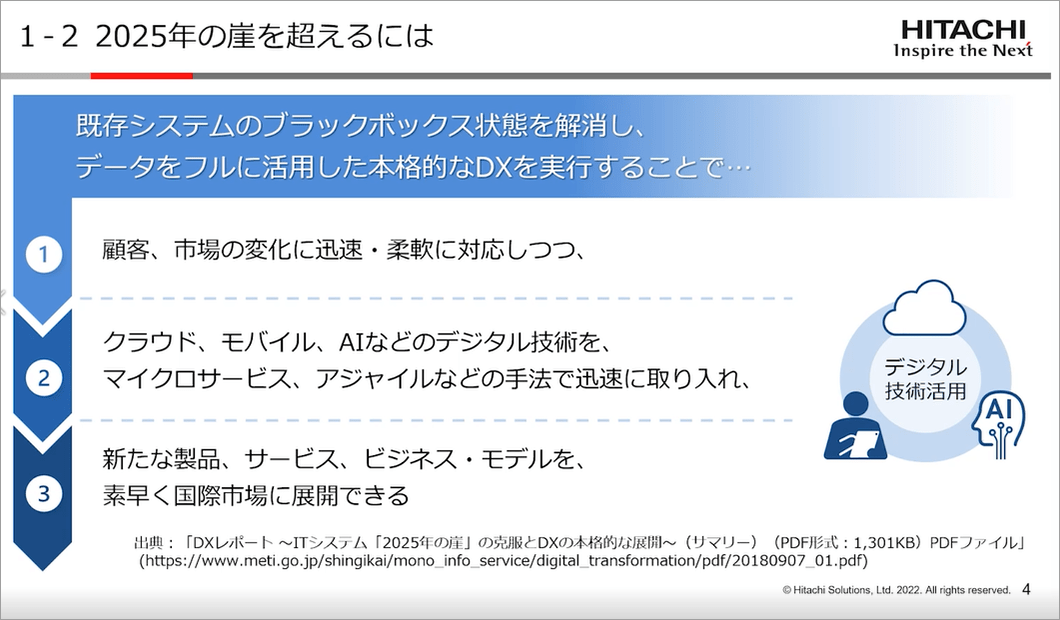

経済産業省のレポートで使用された「2025年の崖」

なぜ現在、クラウドが必要とされているのでしょうか。経済産業省が2019年に出したレポートに「2025年の崖」というキーワードがあります。これは将来の成長、競争力強化をめざしDXを推進したい企業により、既存システムが過剰にカスタマイズされて、既存システムが事業部門ごとに構築され、複雑化・ブラックボックス化。この問題の解決や業務自体の見直しも求められていますが、現場サイドの抵抗などの阻害要因から、DXが実現できず、2025年以降、最大12兆円/年の経済損失が生じる可能性があるという話です。

ブラックボックス状態を解消 DX実行のためのデジタル技術

この「2025年の崖」を越えるために、経済産業省は、既存システムのブラックボックス状態を解消し、データをフルに活用した本格的なDXを実行するよう提言しています。

「顧客、市場の変化に迅速・柔軟に対応しつつ、クラウド、モバイル、AIなどのデジタル技術をマイクロサービス、アジャイルなどの手法で迅速に取り入れ、新たな製品、サービスなどを早く国際市場へ展開することをめざすべきと主張しています。クラウドなどのデジタル技術を迅速に取り入れ最大限に活用するためには、リソースをオンデマンドにプロビジョニング、セキュリティ保護することが非常に重要です」(武藏)。

2025年の崖を越えるには

ベンダーごとの差異を吸収する「Terraform」「Vault」

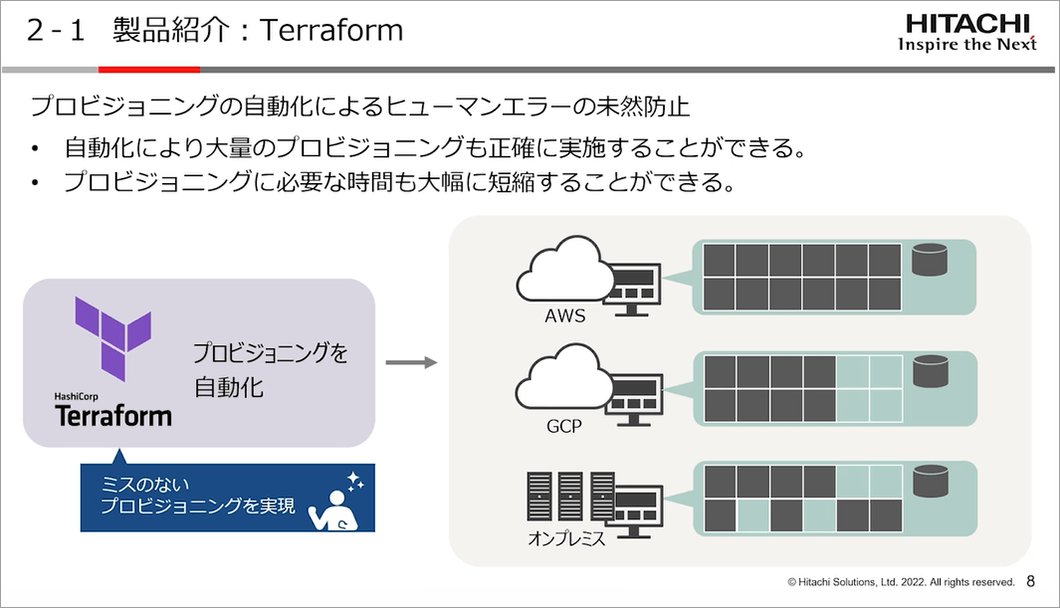

「クラウド活用に必要なのは、リソースを好きなタイミングですぐに利用する一貫したフローを提供するツール。セキュリティのためのアイデンティティを担保するツールです。そこで登場するのが「Terraform」「Vault」です。両方ともHashiCorp社の製品であり、クラウドベンダーごとの差異を吸収する製品です」(武藏)。

「Terraform」は、「プロビジョニング」の自動化による、ヒューマンエラーの未然防止が可能です。自動化を行うため、大量のプロビジョニングもミスなく行えます。所要時間も大幅な短縮効果があり、導入前までは1週間ほどかかっていたのが、日単位、時間単位で利用可能になる事例もあります。

製品紹介:Terraform

「Vault」は「シークレットの動的管理」機能により、一時的にシステムにアクセスできるID、パスワードをVaultが自動生成し、IDに対して有効期限を設定することで自動失効や使用期限の延長および手動失効が可能となります。Vaultで管理できるシークレットには、パブリッククラウドへのアクセスキー、データベースへのアクセスキー、APIへアクセスするためのAPIキー、SSHキー、PKI証明書などがあります。

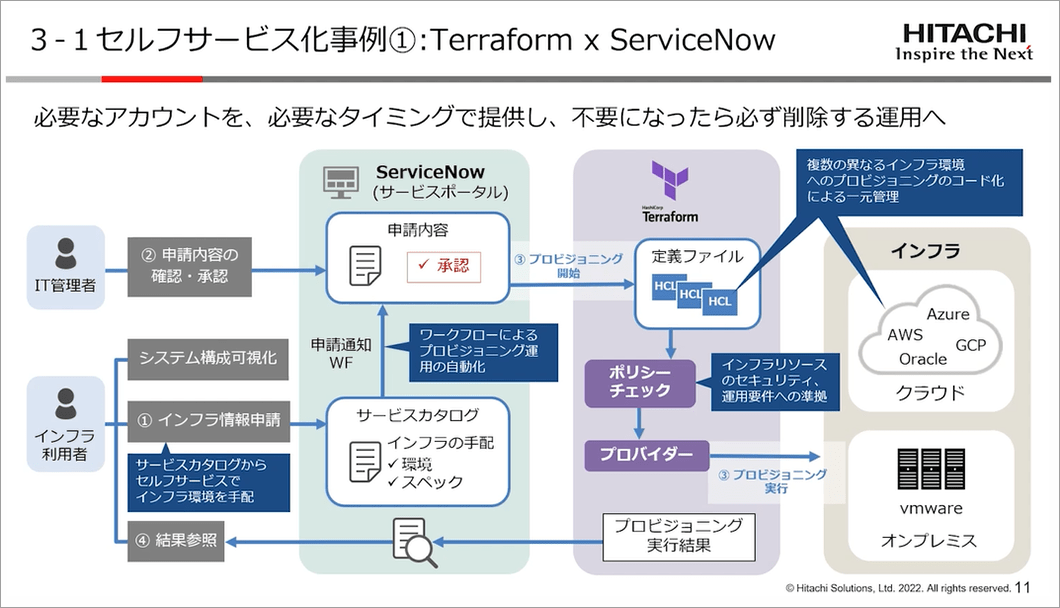

ServiceNowとの連携でセルフサービス化

下記は「Terraform」と「ServiceNow」を連携させたイメージ図です。仮にインフラの利用者が開発検証用に使う環境を作成するよう申請をして、IT管理者に作成、払い出してもらうケースでは、ServiceNowがサービスポータルとなり、バックエンドのTerraformにリクエストをするイメージになります。

プロビジョニングが行われるフローとしては、まずはインフラの利用者がインフラ情報を申請し、環境作成をServiceNowにリクエストします。次にIT管理者が申請内容を確認して承認をします。すると、ServiceNowからTerraformが実行されて、各種クラウドサービスやオンプレ上のVMwareなどにサーバーなどが作成されます。そうしたプロセスや作成の結果などを、インフラ利用者はServiceNowを利用して確認することができます。

セルフサービス化事例1:Terraform×ServiceNow

VaultとServiceNowでセキュリティを担保する

次にVaultとServiceNowを組み合わせてセルフサービス化する場合、例えばServiceNowをポータルとして利用し、リクエストを受け付けます。ServiceNowからVaultにリクエストがいき、Vaultからサーバーやデータベース、各種クラウドにアカウント・APIキーを作成し、その情報が提供されます。システム管理者、運用チーム、開発チームは、提供されたアカウント・APIキーを利用して、サーバーやデータベース、各種クラウドを利用します。

「こうした仕組みが特に有効となるのは、サーバーやデータベース、各種クラウドへのアクセスをServiceNowで一元管理しつつ、リクエストを受ける都度、新規アカウント・APIキーを払い出し、セキュリティを担保して、不正アクセスのリスクを最小限にしたい場合です。このようにアカウント・APIキーを安全に払い出すことで、システムやアプリが自律的に自動で処理を行えて、不正アクセスの心配も最小限となります」(武藏)。

サーバーだけでなく認証基盤の設定も変更対象

クラウドリソース以外にもTerraformを適用することができます。この次のセッションでご紹介するAlkiraともTerraformは連携可能です。Terraformはサーバーだけでなく、Oktaなどの認証基盤の設定なども設定変更の対象としています。Terraformに対して、修正後のあるべきユーザーリストを与えると、現在のユーザーリストと比較して不要なユーザーを自動で削除してくれます。

「クラウドの活用を促進するTerraform、Vaultに興味・関心をお持ちになりましたら、当社までお気軽にお問い合わせください」とセッションは締めくくられました。