企業のレジリエンス経営を支えるセキュリティ

サイバーレジリエンスソリューション

概要

今、企業を取り巻く環境は急速に変化しています。サイバー攻撃はますます激化しており、想定外のインシデントが起きるなど、将来の予測がますます難しいVUCA※時代と言われています。

このような状況において、想定外の事象に打ち勝って企業の持続可能性(SX:サステナビリティトランスフォーメーション)を高めるためには、「レジリエンス経営」の強化が重要です。

日立ソリューションズでは、SXの実現に向けたサイバーレジリエンスを強化するソリューションをトータルに提供します。

※VUCA:Volatility(変動性)・Uncertainty(不確実性)・Complexity(複雑性)・Ambiguity(曖昧性)

こんな課題に

- 経営戦略としてセキュリティを強化したい

- 激化するサイバー攻撃への対策を強化し、事業を継続させたい

- ゼロトラストセキュリティを事業継続の観点で強化したい

レジリエンス経営の強化

市場の急速な変化やパンデミック、政情不安など想定外の事象により将来の予測が難しいVUCA時代になっています。このように将来の予測が困難な不確実な時代においては、IT活用(DX)により変革に柔軟に対応し企業の競争力を持続することと、社会のサステナビリティの両面からSXを重視する経営方針への転換が重要です。

持続可能な組織をめざすうえで戦略の一つとして重要視されるのが、「レジリエンス経営」です。レジリエンス経営では、不確実な状況において、将来のシナリオ変更がありうることを念頭に置き、中長期的に企業の経営力を強化します。レジリエンス経営を強化することで、想定外の事象に打ち勝ち、企業を成長させ続けることが可能となります。

レジリエンス経営には、想定外の事象に対するレジリエンスを強化するためのセキュリティ対策「サイバーレジリエンス」が重要です。

サイバーレジリエンスとは

サイバーレジリエンスは、サイバー攻撃の被害が発生しても、抵抗力や回復力を高めることで、事業継続を可能にする取り組みです。

経営視点で情報資産、商品・提供価値、バリューチェーンのリスクの把握・管理を徹底することで、サイバー攻撃が起きた際の事業のダメージ局所化と迅速な回復を実現し、レジリエンス経営を強化します。

また、ゼロトラストセキュリティなど従来のセキュリティ対策を事業継続の観点で見直し、強化することが可能になります。

サイバーレジリエンスを強化するため必要となる4つの力

サイバーレジリエンスを実現するために企業が備えるべき点として、NIST(米国国立標準技術研究所)が SP 800-160 Vol.2 で定義している、予測・抵抗・適応・回復の4つの力があります。

| 対応する力 | 概要 | 主な技術要素 |

|---|---|---|

| 予測力 | 脆弱性・脅威情報にもとづいてサイバー攻撃に対する準備と態勢維持 | 計画、リスク評価、システム健全性維持、セキュリティ設計 |

| 抵抗力 | サイバー攻撃の被害を局所化・最小化して事業継続 | 特定、検知・防御、 ダメージ局所化、権限の最小化 |

| 回復力 | サイバー攻撃の被害を受けても事業を素早く回復 | 復旧・対応 |

| 適応力 | 技術、組織、脅威の変化を予測して事業が継続できるように対応 | 態勢改善、教育、訓練 |

サイバーレジリエンスを強化するためのサービス

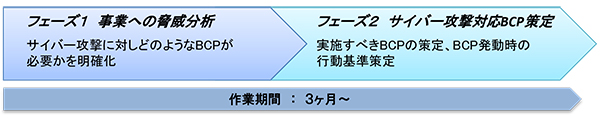

サイバー攻撃対応BCP策定コンサルティング

サイバー攻撃対応BCP策定コンサルティングでは、サイバー攻撃に特化したリスク分析や対応計画の策定などを行います。必要に応じてBCP対応のためのシステム構築、インシデント発生時の原因究明から再発防止策の提案も行います。人財不足などでBCPが未着手の中堅・中小規模の企業でも、お客さまの要件に柔軟に対応し、低価格でBCP対応を実現します。

事業への脅威分析

自社の事業に多大な影響を及ぼす可能性があるサイバー攻撃(脅威)を洗い出し、事業への影響度や対策の優先度を数値化することで、対策の指針を整理するための分析です。

事業内容(業務内容)をリスト化し、その事業ごとにどのようなサイバー攻撃(脅威)の可能性があるかを選定します。この組み合わせにおいて、事業にどこまでの影響を及ぼすかを数値化します。IEC62443-2-1の上位リスクアセスメント手法の一部およびISO27001のリスクアセスメント手法を用いることで実現します。

サイバー攻撃対応BCP策定(ガイドライン策定)

企業として、サイバー攻撃におけるインシデント対応およびBCPについて、どのように対応すべきかを周知するためのガイドラインの策定を支援します。

サイバーレジリエンス対応アセスメント

サイバーレジリエンス強化のためにはまず現状把握と分析が重要です。4つの力と14項目からなる指標にもとづき、お客さまのサイバーレジリエンスの整備状況を独自の基準で診断し、可視化します。お客さまの事業・業務に合わせ、めざすべきサイバーレジリエンスの強化を支援します。

従来の情報系のアセスメントをはじめ、サイバーBCP策定コンサルティングやCSIRT関連コンサルティングで培ってきたノウハウおよび高度な知識を有するコンサルタントがサービスを提供

NIST SP800-160 Vol.2をベースに「予測力」「抵抗力」「回復力」「適応力」という4つの能力の視点で、お客さまのサイバーレジリエンスについての状況を分析、報告し、対策の方向性を検討

分析対象を特定し、人・組織・プロセス・システム面について、上記4つの力にもとづいた14のテクニックに関する項目を用いて、お客さまへのヒアリングおよび現場観察を実施し、サイバーレジリエンス状況を把握、分析

分析結果から、お客さまのサイバーレジリエンスの現状や課題を独自手法によって明確化。セキュリティ強化ポイントを提示

サイバーレジリエンス教育サービス

サイバーレジリエンス強化のため、企業内のサイバーレジリエンス人財の育成は重要なポイントとなります。

サイバーレジリエンス教育サービスでは、情報システム/セキュリティ組織の責任者・担当者向けに、サイバーレジリエンスの基礎的な部分の教育を実施し、サイバーレジリエンス人財の育成を支援します。

サイバー攻撃対策、CSIRT基礎、脆弱性ハンドリング、インシデントハンドリングを基本的な内容とし、お客さまのご要望に応じてカスタマイズ提供します。

専門の講師がWeb会議システムを用いて集合教育の形式でご提供します。

ご要望に応じて講師を派遣した集合教育も実施可能です。

※本サービスは、 日立ソリューションズ・クリエイトが提供する「サイバーセキュリティトレーニング」を活用して提供します。

4つの力を高めるために必要な3つの要素

4つの力の具現化に向け、整備が必要となる要素は3つあります。

どの部分を整備するのか分析を行い、目的に応じて必要となるソリューションをご提案します。

- プロセス 企業の事業継続性を高めるため、既存のプロセスに対してNIST規格にもとづき見直しを実施

- 人・組織 既存の体制をベースに、プロセスの運用に問題がないかを確認

- ツール・システム プロセスを具現化するツール・システム導入や既存システムの見直し

サイバーレジリエンスソリューションの特長

DXを実現する幅広いソリューションと20年以上手掛けるセキュリティ事業のノウハウを柔軟に組み合わせたソリューションでお客さまのデジタル課題を解決

国際標準であるNISTのガイドラインに従い、サプライチェーンを含めたレジリエンス経営を強化

コンサルティングからツール導入・システム構築、MSS(マネージドセキュリティサービス)まで、高度な知識や技術を有するセキュリティエキスパートがお客さまの事業継続を支えるソリューションを提供

サイバーレジリエンスソリューション 主な製品・サービス

| 能力 | 対策事項 | システム技術要素 | 概要 | ソリューション |

|---|---|---|---|---|

| 予測 力 |

計画 | ー | 組織、ルール、手順などの策定・運用 | |

| リスク評価 | ー | システムや、組織のリスク/脆弱性を評価 | ||

| システム健全性維持(ポスチャマネジメント) | CSPM(Cloud Security Posture Management) | IaaS/PaaSが社内ポリシーにしたがっているか、脆弱性の有無などを確認 | ||

| Microsoft Defender for Cloud | ||||

| SSPM(SaaS Security Posture Management) | SaaSが社内ポリシーにしたがっているか、脆弱性の有無などを確認 | |||

| Microsoft Defender for Cloud Apps | ||||

| 資産洗い出し | 社内にある情報の洗い出しで守るべき対象を管理 | |||

| Microsoft Intune | ||||

| UEM(Unified Endpoint Management) | 管理対象の資産が社内のポリシーに従った状態になっているかを管理 | |||

| Microsoft Intune | ||||

| 脆弱性管理 | 公開されている脆弱性が組織にないことを確認 | |||

| Microsoft Intune | ||||

| DEM(Digital Experience Monitoring) | ネットワーク、アプリケーション、デバイスなど複数の要素を横断的に監視し、障害の早期検知を実現 | |||

| 脅威インテリジェンス | 情報セキュリティの専門家が分析・整理したサイバーセキュリティに関する情報を活用 | |||

| ASM(攻撃対象領域管理)(Attack Surface Management) | 組織のインターネット公開資産の検出、脆弱性確認、監視 | |||

| CAASM(Cyber Asset Attack Surface Management) | 自社の情報資産や脆弱性などのリスクを自動で常時監視することにより特定・可視化 | |||

| 重要データ洗い出し | 組織が機密性の高いドキュメントやメールの検出、分類、ラベル付け、保護 | Microsoft Purview | ||

ハニーポット/ネット |

悪意のある攻撃を受けやすいように設定した機器を、おとりとして公開し、攻撃者の特定や攻撃手法を分析 | ー | ||

| セキュリティ設計 | ー | システムの開発段階からセキュリティ設計を支援 | ||

| 抵抗 力 |

特定 | SIEM(Security Information and Event Management) | 各種ログを相関分析することにより被害状況を特定 | |

| Microsoft Sentinel | ||||

| 検知と防御 | EPP(Endpoint Protection Platform) EDR(Endpoint Detection and Response) |

エンドポイントのマルウェア侵害状況を監視することにより、侵害を検知、防御 | ||

| Microsoft Defender Antivirus | ||||

| Microsoft Defender for Endpoint | ||||

| NDR(Network Detection and Response) | ネットワークトラフィックを監視することにより、侵害を検知、防御 | |||

| XDR(Extended Detection and Response) | さまざまなネットワーク製品、セキュリティサービス、EDRなどと連携。AIを活用し統合的に相関分析・機械学習を行うことでサイバー攻撃の脅威を自動検知、早期対応を実現 | |||

| WAF(Web Application Firewall) DDoS(Distributed Denial of Service) |

Webアプリケーションへの脆弱性を悪用した攻撃や、Webサービス停止を目的としたDDoS攻撃の検知、防御を実現 | |||

| ダメージ局所化 | ファイル保護 | 万が一マルウェアに感染しても、マルウェア(ファイルレスマルウェアにも対応)から機密情報を保護 | ||

| SDP(Software Defined Perimeter) | 各システムにアクセスできるメンバーを制限することで、侵害を受けたときの被害を最小化 | |||

| Microsoft Entra Private Access | ||||

| セグメンテーション | システムをセグメント化し、被害の範囲を限定 | VMware NSX | ||

| 負荷分散/冗長化 | 分散システムにより、被害を受けてもシステムを継続 | |||

| 権限の最小化 | IGA(Identity Governance & Administration) | アカウントに付与するアクセス権を管理、棚卸 | ||

| 特権管理 | 特権をもったアカウントを常時有効にせず、利用する際にアカウントを払い出すことで権限を最小化 | |||

| DLP(Data Loss Prevention) | データをラベル付けで管理し、データの利用者を制限 | |||

| Microsoft Purview | ||||

| 回復 力 |

復旧・対応 | IAM(パスワードの変更)(Identity and Access Management) | 漏洩したアカウント(パスワード)を変更し、既存アカウント(パスワード)を流用した攻撃を防御 | |

| Extic | ||||

| Microsoft Entra ID | ||||

| データ回復 | データが侵害された際に、バックアップなどからデータを回復 | |||

| 仮想ネットワークの再デプロイ | 仮想ネットワークが侵害された場合に、そのネットワークを回復 | VMware NSX | ||

| MDR(Managed Detection and Response) | マルウェアの侵害を確認した際に、早期に対処 | |||

| 適応 力 |

態勢改善 | IAM(アカウント管理) | 不要なアカウントのアクセス権を管理 | |

| Extic | ||||

| Microsoft Entra ID | ||||

| WAFチューニング | アカウントが侵害された際に、WAFを導入し、リアルタイムで管理 | |||

| SDP動的配置 | SDPでアクセスできる領域をリアルタイムで管理 | |||

| ー | セキュリティポリシーの見直し | |||

| 教育 | ー | 従業員向けセキュリティ教育を実施 | ||

| 情報セキュリティ教育コンテンツ作成支援サービス | ||||

| ITセキュリティeラーニングサービス | ||||

| 訓練 | ー | 訓練、演習を実施 | ||

| 全体 | 現状把握 | ー | セキュリティ対策をレジリエンス観点で評価 | |

| 監視 | MSS(Managed Security Service) SOC(Security Operation Center) |

導入ソリューションの監視、運用 | ||

| 自動化 | SOAR(Security Orchestration and Automation Response) | 複数のセキュリティログから相関分析を行い、対策を自動実施 | ||

| Microsoft Sentinel+ Microsoft Azure Logic Apps |

事業継続性を高める新しいセキュリティ対策「サイバーレジリエンス」とは

【5分でわかるセキュリティコラム】