次世代ファイアウォール

ファイアウォールの歴史

ファイアウォールとは

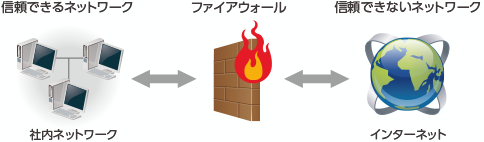

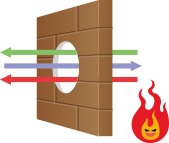

ファイアウォール(Firewall)は、2つのネットワーク間の通信を監視し、通信の可否を判断・制御するために使用される機器です。社内ネットワークのような「信頼できるネットワーク」と、インターネットなどの外部の「信頼できないネットワーク」の間に設置されます。

ファイアウォールの語源は、火災などで火の手が広がるのを防ぎ被害を抑える「防火壁」です。

ファイアウォールの導入メリット

インターネットの普及により、世界中のコンピュータが繋がりさまざまな情報を簡単に入手できるようになった反面、悪意を持つ者からの攻撃も容易になりました。セキュリティ脅威があふれるインターネットの利用には、ファイアウォールの利用が必要不可欠です。

ファイアウォールを導入することで、攻撃者によるインターネット経由での不正侵入や盗聴、マルウェアの侵入といったセキュリティ脅威から社内ネットワークを防御し、安全なインターネット利用を実現します。

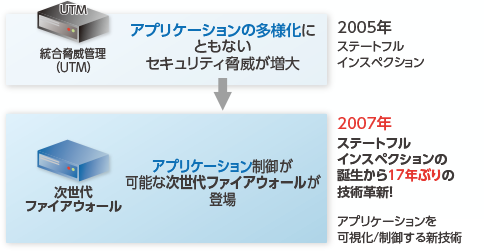

ファイアウォールの歴史

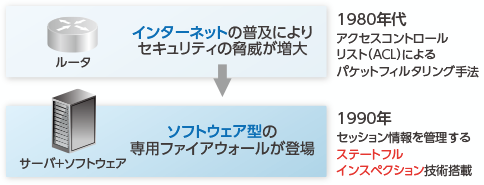

ファイアウォールの歴史は1980年代にさかのぼります。

その当時、ルーターのアクセスコントロールリスト(ACL)によるパケットフィルタリングが確立されていましたが、「インターネットの普及」によりセキュリティの脅威が増加しました。

1990年にサーバーにソフトウェアをインストールするソフトウェア型のファイアウォールが誕生、セッション情報を管理するステートフルインスペクション技術が搭載されました。

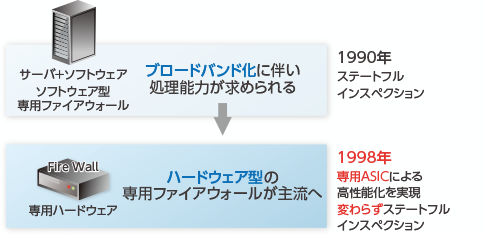

その後1990年代後半になると「ブロードバンド化」にともない、ファイアウォールに高い処理能力が求められるようになります。これに対応するため、専用ハードウェアを使用したハードウェア型のファイアウォールがこれ以降の主流になっていきます。特定用途向けのASIC(Application Specific Integrated Circuit)と呼ばれる専用チップを開発することで、高性能を実現しました。

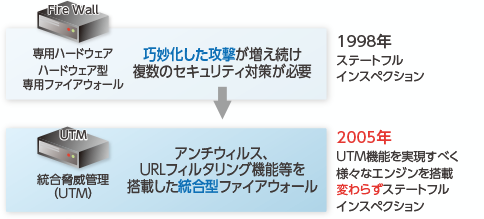

2000年代になるとアンチウイルス、URLフィルタリング機能などを搭載した統合型ファイアウォールであるUTM(統合脅威管理製品)が登場します。UTMはさまざまな機能が1台に集約された優れたソリューションですが、同時に複数の機能を使用すると性能が劣化してしまうため、それらを考慮した設計が必要になり、またギガビット性能が要求されるケースには導入できません。

昨今「アプリケーションの進化、多様化」にともない、セキュリティ脅威がさらに増大しています。

アプリケーションの開発者は、ファイアウォールそしてポート番号ベースでの制限があることを前提として、動的なポートスキャン、TCP 80/443ポートの活用、暗号化処理などを利用して、簡単にファイアウォールをバイパスしています。

従来型のファイアウォールでは、2つのネットワーク間の通信を制御するという目的を達成できているとは言えません。

2007年、アプリケーションを可視化/制御する新技術を搭載した次世代ファイアウォールの販売がアメリカで開始されました。

ステートフルインスペクションの誕生から17年ぶりの技術革新です。

従来型ファイアウォールの仕組み

パケットフィルタリング

セッションの方向は関係なく、流れてくるパケットがアドレスやポート番号などの条件で「許可」/「拒否」の処理を行います。パフォーマンスは高いですが、セキュリティレベルは低いと言えます。

アプリケーションゲートウェイ

プロキシとして動作して、すべての通信を仲介します。セキュリティレベルは高くなりますが、パフォーマンスが出ない問題点があります。またすべてのアプリケーションに対してプロキシとして動作することはできません。

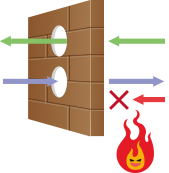

ステートフルインスペクション(ダイナミックパケットフィルタ)

現在ほとんどのファイアウォールベンダが採用しています。パケットのヘッダ情報(アドレス・ポート番号・プロトコル)をもとにセッションテーブルを作成し、それをもとに通信を制御します。通信の方向と状態(ステート)という概念をセキュリティに取り入れた画期的な技術です。

上記すべてでポート番号とプロトコルをベースに通信を制御しています。